.jpg)

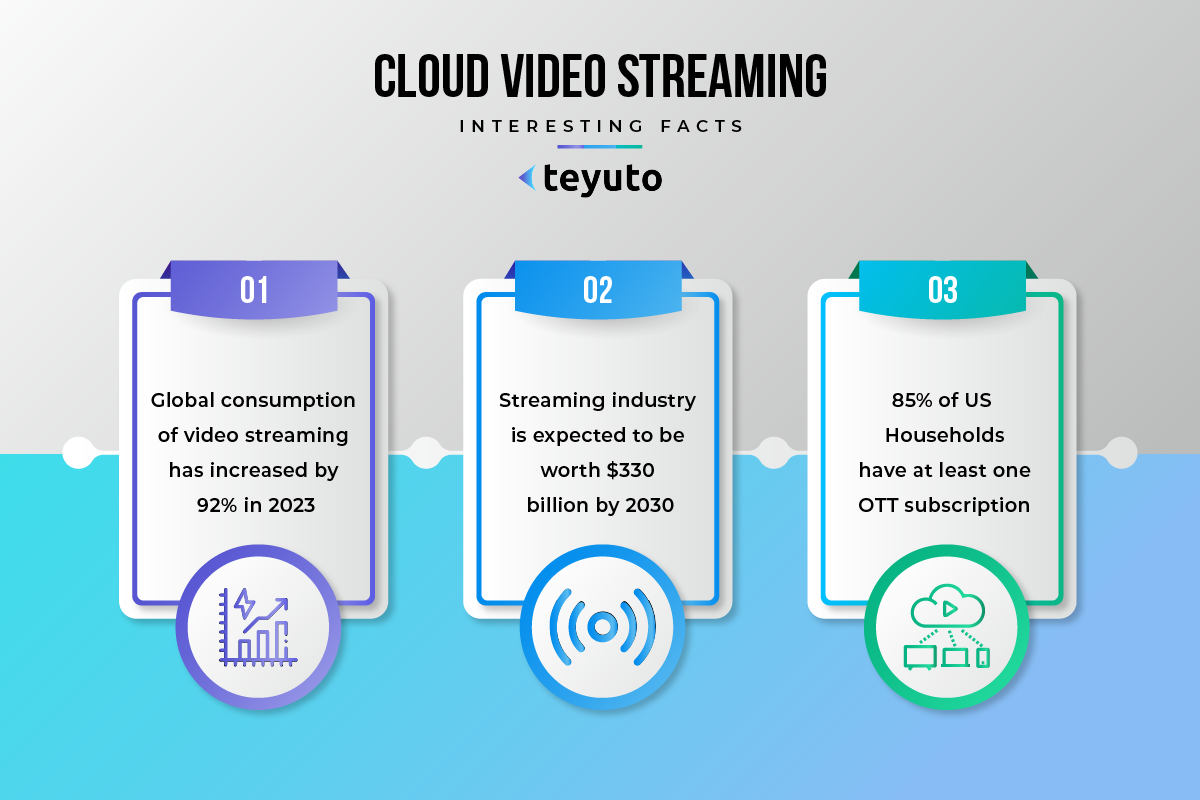

Saviez-vous que la consommation de contenu vidéo dans le cloud a bondi de 71 % au cours de la seule année écoulée? Avec cette croissance rapide, la protection de votre contenu vidéo est plus primordiale que jamais. En fait, selon une étude récente, 45 % des entreprises ont été victimes d'une violation de données dans le cloud en 2022.. Empêchez votre entreprise de devenir une statistique ; protégez immédiatement vos précieux actifs numériques.

Avec le passage complet à l’éducation en ligne dans l’ère post-épidémique, la demande de courtes vidéos et de fictions cinématographiques et télévisées a également connu une croissance significative.

Les

La pandémie de COVID-19 a considérablement accru la demande d’éducation en ligne et de plateformes OTT (over-the-top), transformant ainsi la façon dont nous apprenons et consommons le contenu. En outre, des millions de nouveaux abonnés et des milliards de dollars de revenus sont attendus pour le marché OTT à l'avenir.

Pendant le confinement dû au coronavirus, la consommation de vidéos en ligne a établi de nouveaux records. Et maintenant, cette tendance prend de l’ampleur.

Il est utilisé pour développer des services vidéo de haute qualité pour lesquels les téléspectateurs sont prêts à payer ; il est nécessaire non seulement d'offrir une expérience utilisateur inégalée, mais également de garantir que la distribution vidéo soit à la fois confortable et sécurisée.

La distribution massive de vidéo à la demande (VoD) a commencé bien avant que les navigateurs puissent lire des flux vidéo sécurisés. Les réseaux câblés ont été les premiers à donner accès au contenu et à faire face à sa protection. Pour eux, des mécanismes de protection ont été créés qui démontrent depuis 30 ans un certain degré de fiabilité.

À cette époque, le principal problème était que les gens pouvaient se connecter librement aux réseaux câblés et accéder à des contenus qui leur étaient initialement fermés ou disponibles uniquement par abonnement. En guise de solution, des décodeurs dotés de cartes uniques ont été lancés. Ils ont identifié l'utilisateur et décodé le signal crypté.

La nécessité de protéger les contenus sur Internet n’est également apparue qu’après un certain temps. Au début, le réseau hébergeait uniquement du contenu vidéo gratuit. Et les grands détenteurs de droits d’auteur doivent encore le télécharger, craignant le manque de systèmes de protection fiables. Avec le développement du streaming vidéo payant, la plateforme va en organiser elle-même l’accès.

Aujourd'hui, presque tous les services donnant accès au contenu utilisent le CDN (Content Delivery Network). Cette infrastructure géographiquement distribuée fournit un contenu rapide aux utilisateurs et aux sites de services Web.

« Les solutions de sécurité du streaming de Teyuto protègent le contenu VOD du piratage et d'autres utilisations illicites, ce qui peut être crucial pour les créateurs et les distributeurs de contenu. »

Les serveurs qui font partie du CDN sont situés de manière à minimiser le temps de réponse des utilisateurs du service. Il s’agit souvent d’une solution tierce, et plusieurs fournisseurs (Multi-CDN) sont souvent utilisés simultanément. Dans ce cas, toute personne disposant d'un lien a accès au contenu hébergé sur les nœuds du fournisseur.

C'est là qu'apparaît la nécessité de différencier les droits d'accès au contenu dans un système distribué et faiblement couplé, qui par ailleurs est ouvert à tous sur Internet.

Il existe plusieurs options pour accéder au contenu restreint. Les méthodes les plus populaires peuvent être divisées en deux catégories.

Si, au niveau de l'autorisation, il est clair comment assurer la protection (par exemple, en bloquant deux ou plusieurs sessions simultanées d'un utilisateur, en utilisant l'authentification unique (SSO) ou en surveillant les activités suspectes), des problèmes peuvent survenir avec le deuxième option. Examinons de plus près la protection du contenu elle-même.

L'une des solutions les plus connues pour protéger le contenu vidéo en streaming est le cryptage du protocole HLS (HTTP Live Streaming). Apple l'a appelé HLS AES et l'a proposé pour transférer en toute sécurité des fichiers multimédias via HTTP.

La transmission cryptée de flux vidéo est une méthode permettant de protéger le contenu vidéo contre l'acquisition illégale et la falsification, généralement à travers les étapes suivantes :

Bien que la transmission cryptée des flux vidéo puisse protéger la sécurité du contenu vidéo, elle aura également un impact particulier sur l’efficacité et le délai de transmission. Un compromis doit être fait entre sécurité et efficacité.

Dans le même temps, des facteurs tels que la qualité de la transmission, la bande passante du réseau et les performances des appareils doivent être pris en compte dans les applications pratiques. Par la suite, un schéma de cryptage approprié doit être sélectionné de manière globale.

Trois principales technologies DRM (Digital Rights Management) ont pris position dans les technologies de protection contre la copie des contenus multimédias :

Deux protocoles de streaming sont aujourd’hui largement utilisés. Il s'agit du HLS, introduit par Apple en 2009, et du plus récent MPEG-DASH, la première solution de streaming vidéo à débit adaptatif à atteindre le statut de norme internationale.

La coexistence des deux protocoles et le besoin accru de lire des vidéos en ligne dans les navigateurs ont poussé à l'unification du système de protection des contenus.

Par conséquent, en septembre 2017, le World Wide Web Consortium (W3C) a approuvé les extensions multimédias cryptées (EME) - une spécification pour les navigateurs interactifs et les modules de décryptage de contenu basée sur cinq années de développement par Netflix, Google, Apple et Microsoft. EME fournit au joueur un ensemble standardisé d'API pour interagir avec le CDM.

L'introduction de mécanismes DRM et d'autorisation constitue le moyen le plus fiable de se protéger contre tout accès non autorisé au contenu vidéo. Il est important de suivre trois recommandations pour éviter les problèmes de compatibilité et minimiser les trous.

Le fichier vidéo original est divisé en plusieurs petites parties, chacune cryptée avec une clé distincte. Il en faut davantage pour décrypter le contenu qui peut être librement intercepté à partir d’un CDN afin d’obtenir les clés. L'appareil devrait les demander.

Les

Dans ce cas, les clés reçues ne conviennent qu'à certaines, mais uniquement à plusieurs fichiers vidéo. Il n'y a aucun changement côté utilisateur : le joueur reçoit les clés de décryptage au fur et à mesure que l'utilisateur regarde la vidéo.

C'est déjà suffisant pour que la vidéo ne puisse pas être téléchargée de la manière la plus évidente pour les utilisateurs ordinaires, par exemple via le lecteur VLC, FFmpeg ou les extensions correspondantes intégrées au navigateur.

Au minimum, toutes les requêtes adressées au serveur de licences doivent transiter par un canal HTTPS sécurisé pour empêcher une attaque MITM (interception de clé). Au maximum, dans ce cas, il vaut la peine d'utiliser un mot de passe à usage unique (OTP, One Time Password).

La délivrance de clés sur demande pour le contenu d'une pièce d'identité ou la clé pourrait offrir une meilleure sécurité. Pour restreindre l'accès, il est nécessaire d'autoriser l'utilisateur sur le site - de l'identifier par son identifiant de session. Dans ce cas, le transmis avec le contenu ou la clé d'identification. Il peut s'agir d'une session ou de tout autre identifiant permettant d'identifier de manière unique l'utilisateur.

Le serveur de licences demande des informations sur l'accès au contenu pour ce jeton et ne donne les clés de cryptage qu'en cas de réponse positive. Habituellement, le serveur de licences accède à votre API et stocke le résultat de la réponse dans sa session afin de réduire la charge sur le service.

Une licence non persistante est utilisée, valable uniquement dans la session en cours. L'appareil de l'utilisateur demande une licence avant chaque lecture ou pendant la lecture de la vidéo.

Lors de l'utilisation clés persistantes, l'utilisateur a accès au contenu même s'il a déjà été révoqué (sauf pour les vidéos disponibles hors ligne).

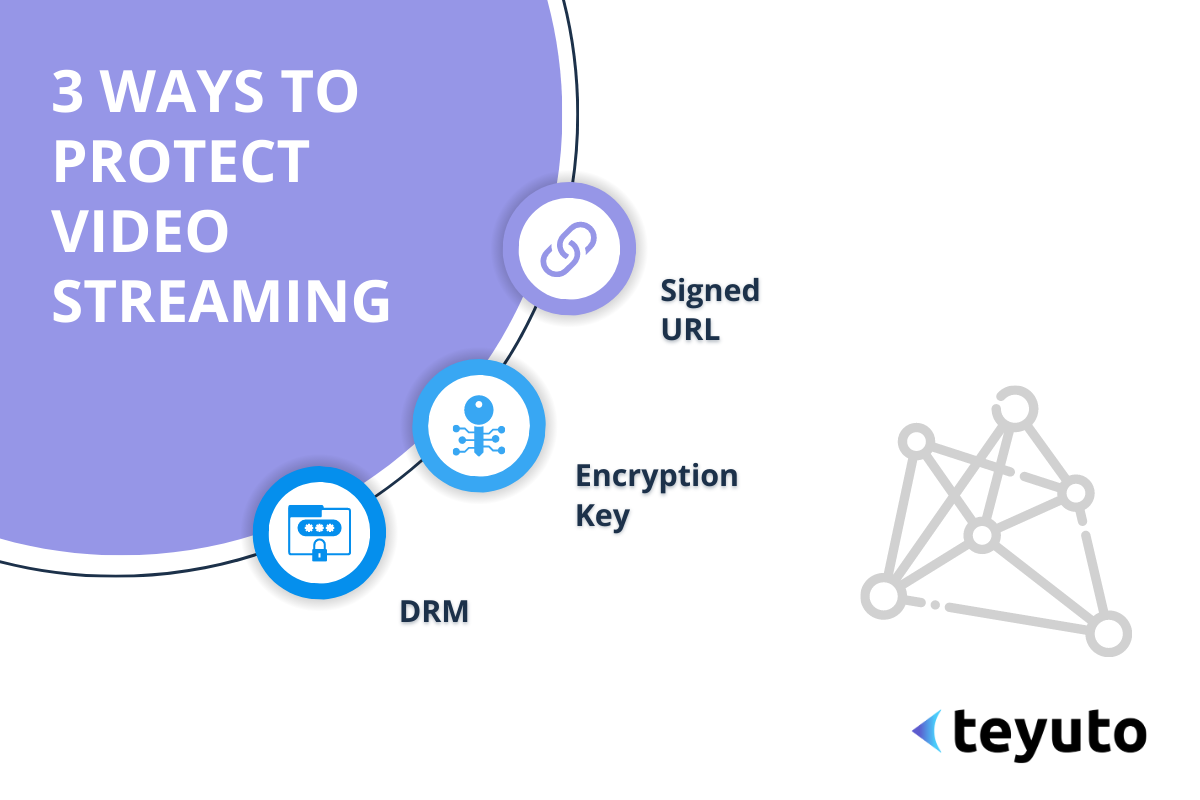

La protection du contenu vidéo ne se limite pas au cryptage et à l'introduction d'un système DRM. Vous pouvez leur ajouter d'autres façons.

Superposez des filigranes dynamiques dans le lecteur ou lors du transcodage de la vidéo. Il peut s'agir d'un logo d'entreprise ou d'un identifiant d'utilisateur grâce auquel vous pouvez l'identifier. La technologie n’est pas capable d’empêcher les fuites de contenu vidéo mais elle est psychologique.

Codage ADN, lorsque la vidéo est codée selon 4 à 5 options différentes, chaque utilisateur a sa propre séquence d'options. Ce processus peut être divisé en deux parties. Initialement, la chaîne vidéo est générée en incorporant des caractères dans chaque image du contenu original non compressé.

Les trames sont codées et envoyées au serveur pour stockage. Ensuite, l'utilisateur demande un contenu sécurisé au fournisseur, qui associe une empreinte numérique au client. Il peut être créé en temps réel ou extrait d'une base de données contenant une chaîne de caractères liée aux chaînes vidéo.

Ces symboles sont utilisés pour créer des vidéos filigranées en basculant entre des groupes d'images à partir de chaînes vidéo.

La protection du contenu vidéo en streaming empêche le piratage, le vol et l'accès illégal. Protection de la vidéo en streaming :

Les

DRM: Protégez votre contenu vidéo avec DRM. DRM empêche l’enregistrement d’écran et tout autre piratage.

Filigrane: Mettez un filigrane visible ou invisible sur vos séquences vidéo pour identifier la source et suivre la distribution illicite.

Géoblocage : Géobloquez vos vidéos vers des pays ou des zones spécifiés. Cela peut bloquer les utilisateurs étrangers

Hébergement vidéo sécurisé: Choisissez une plateforme avec un transfert de données crypté, une authentification multifacteur et des mises à jour de sécurité fréquentes.

Accès restreint: Exiger des informations d'identification de connexion, des codes d'accès ou une autre authentification pour restreindre le contenu vidéo en streaming aux utilisateurs approuvés.

Protections légales: Sécurisez les droits d'auteur, les marques déposées et les poursuites judiciaires contre le piratage et la contrefaçon pour protéger votre matériel vidéo en streaming.

Les technologies de sécurité deviennent de plus en plus avancées sans interférer avec l'utilisateur et simplifiant la vie des développeurs. Teyuto fournit à ses utilisateurs des URL signées par mesure de sécurité. Il garantit que seuls les utilisateurs autorisés peuvent accéder à leurs vidéos et que leur contenu est protégé contre le partage et la distribution non autorisés en utilisant des URL signées.

Teyuto propose une solution complète de streaming vidéo pour les entreprises et les particuliers souhaitant diffuser leur contenu à un public plus large. Il fournit le cryptage, la gestion des droits numériques (DRM) et la confidentialité du streaming pour protéger le contenu VOD.

Les

Vous avez aimé cette lecture ?